Cloud SQL for MySQL ソース設定ガイド

このガイドでは、MySQL ClickPipe 経由でデータをレプリケートできるようにするために、Cloud SQL for MySQL インスタンスを構成する手順をステップバイステップで解説します。

バイナリログの保持を有効にする

バイナリログは、MySQL サーバーインスタンス上で行われたデータ変更に関する情報を含む一連のログファイルであり、レプリケーションにバイナリログファイルが必要となります。

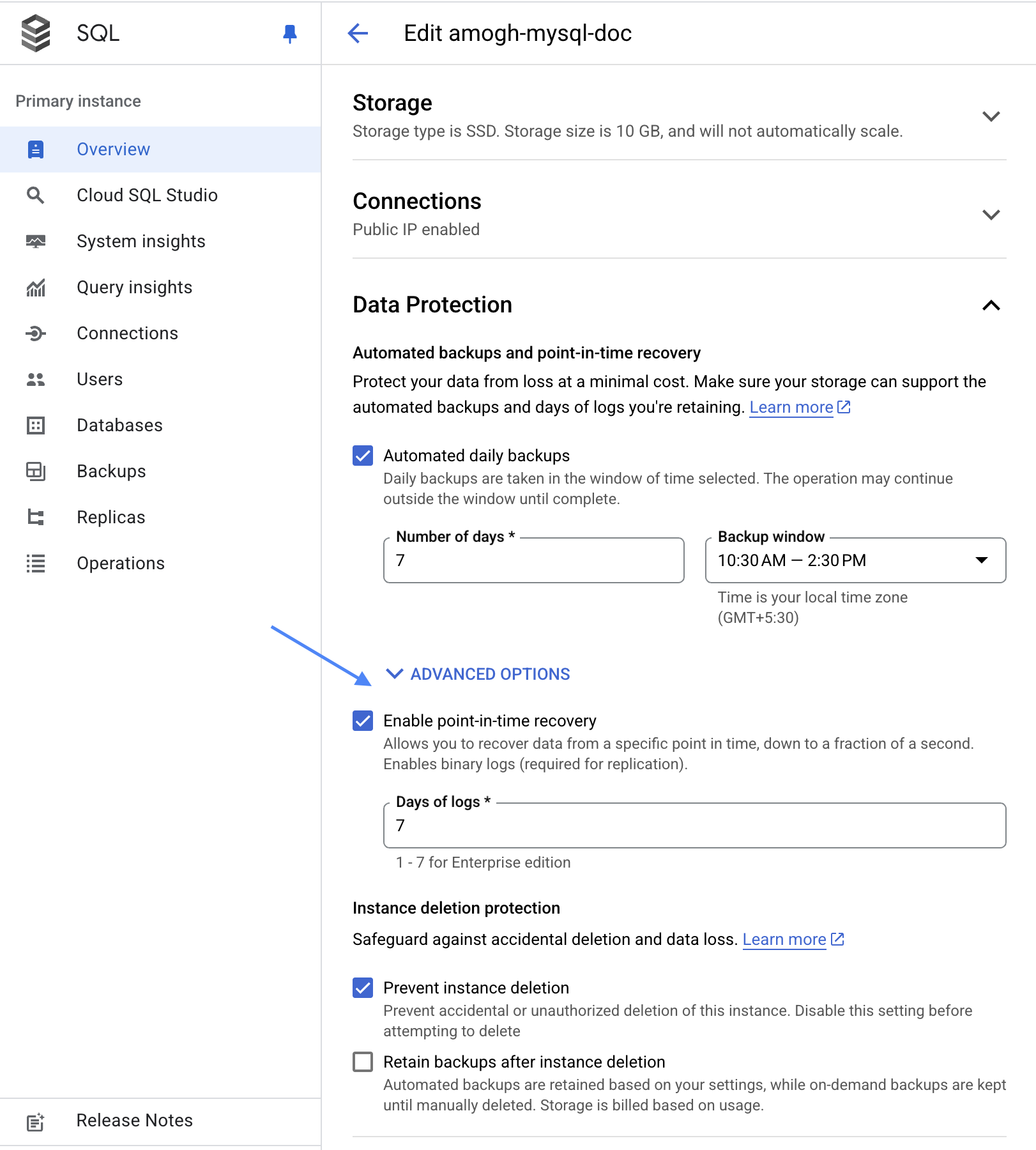

PITR を使用したバイナリログの有効化

PITR 機能では、Google Cloud の MySQL におけるバイナリログの有効/無効が決まります。Cloud コンソールで Cloud SQL インスタンスを編集し、下記のセクションまでスクロールすることで設定できます。

レプリケーションのユースケースに応じて、値を十分に長い値に設定することを推奨します。

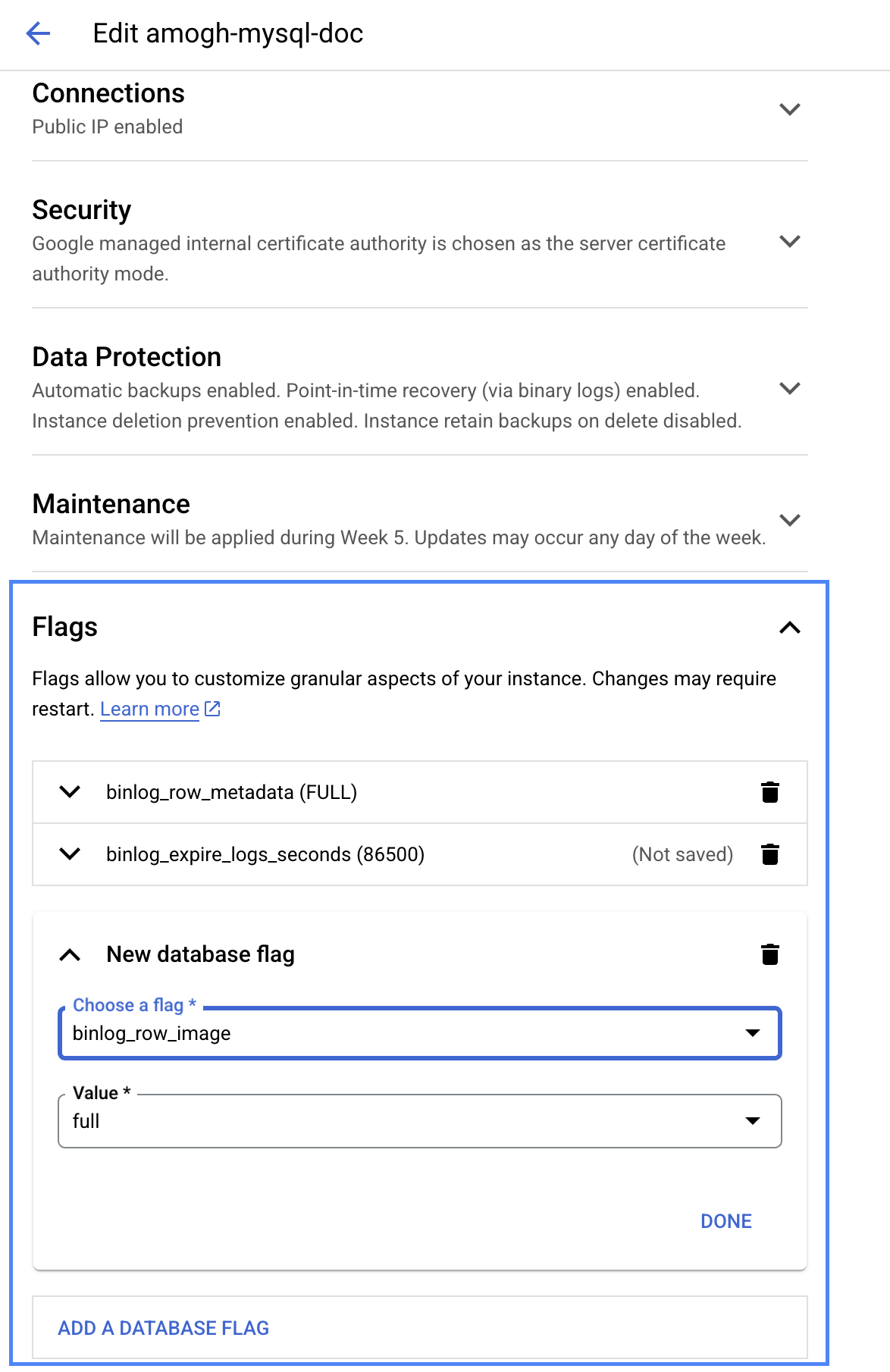

まだ設定していない場合は、Cloud SQL を編集して、Database flags セクションで次を設定してください。

binlog_expire_logs_secondsを86400(1 日)以上の値に設定。binlog_row_metadataをFULLに設定。binlog_row_imageをFULLに設定。

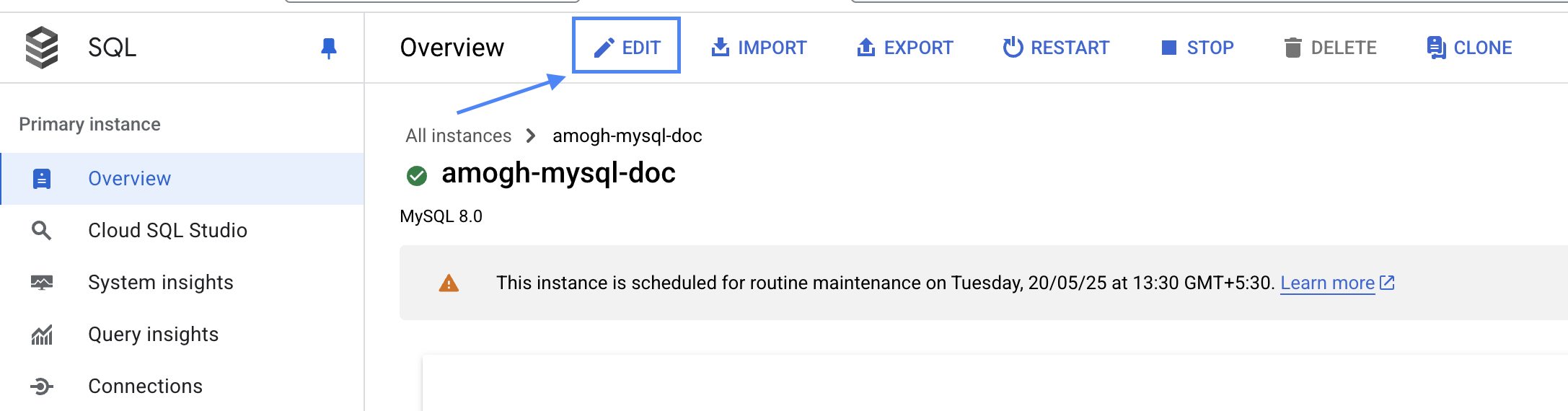

これを行うには、インスタンス概要ページ右上の Edit ボタンをクリックします。

その後、Flags セクションまでスクロールし、上記のフラグを追加します。

データベースユーザーを設定する

root ユーザーとして Cloud SQL for MySQL インスタンスに接続し、次のコマンドを実行します。

-

ClickPipes 専用のユーザーを作成します:

-

スキーマ権限を付与します。次の例では、

clickpipesデータベースに対する権限を付与しています。レプリケーションを行う各データベースとホストごとに、これらのコマンドを繰り返してください。 -

ユーザーにレプリケーション権限を付与します:

ネットワーク アクセスを構成する

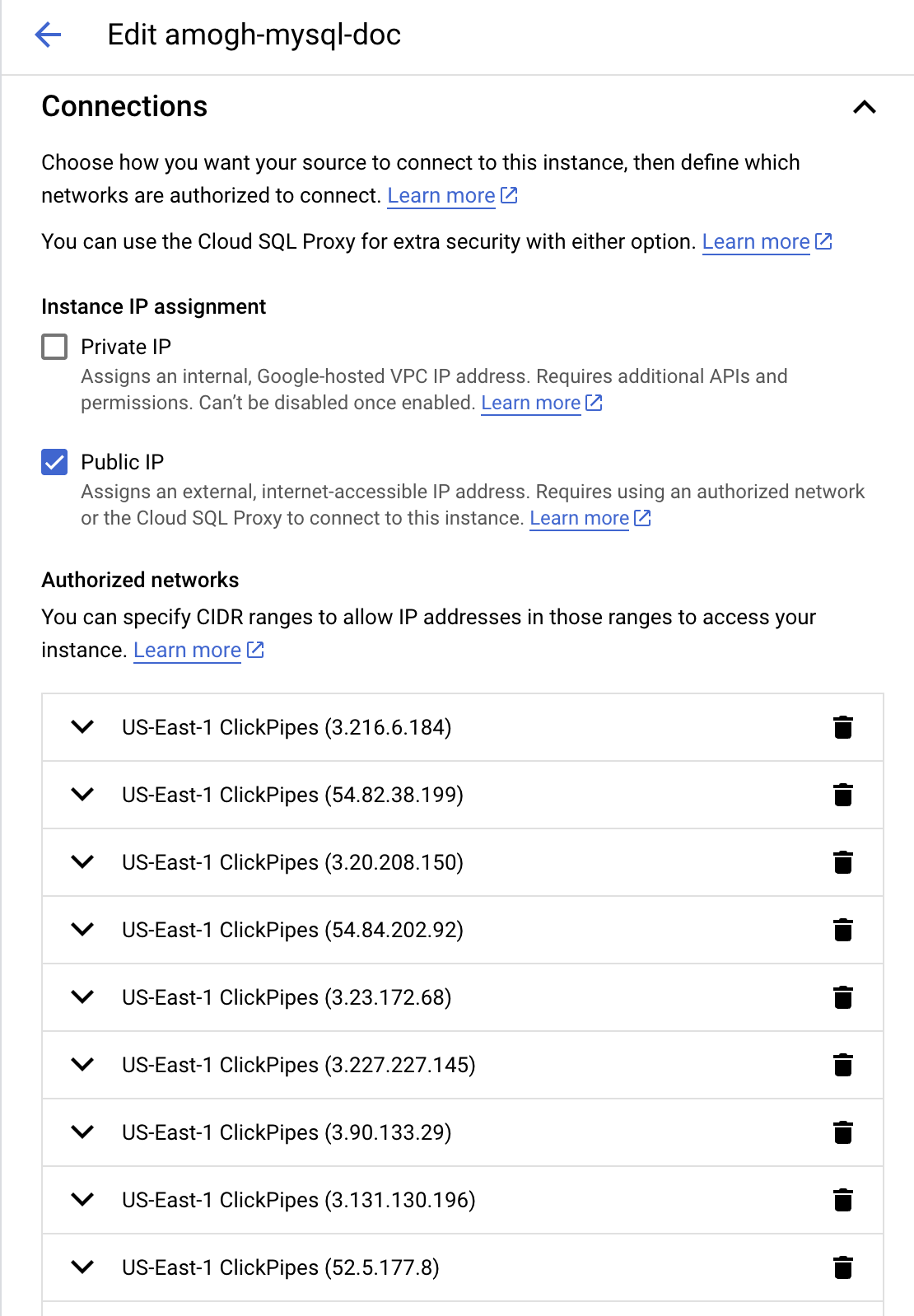

Cloud SQL インスタンスへのトラフィックを制限したい場合は、ドキュメントで示されている静的 NAT IP アドレス を Cloud SQL for MySQL インスタンスの許可リストに登録されている IP アドレスとして追加してください。

これは、インスタンスの設定を編集するか、Cloud コンソールのサイドバーにある Connections タブから実行できます。

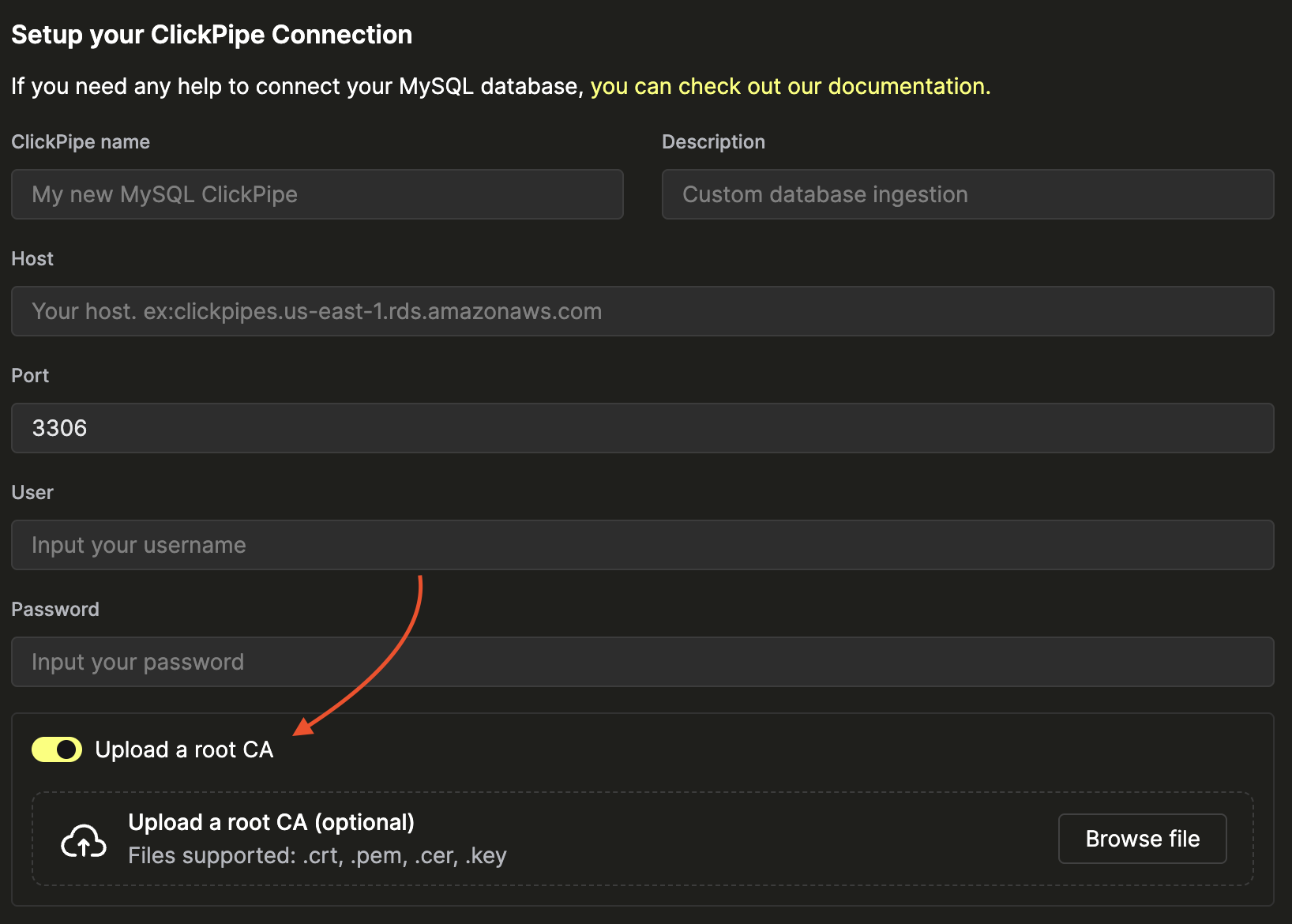

ルート CA 証明書をダウンロードして使用する

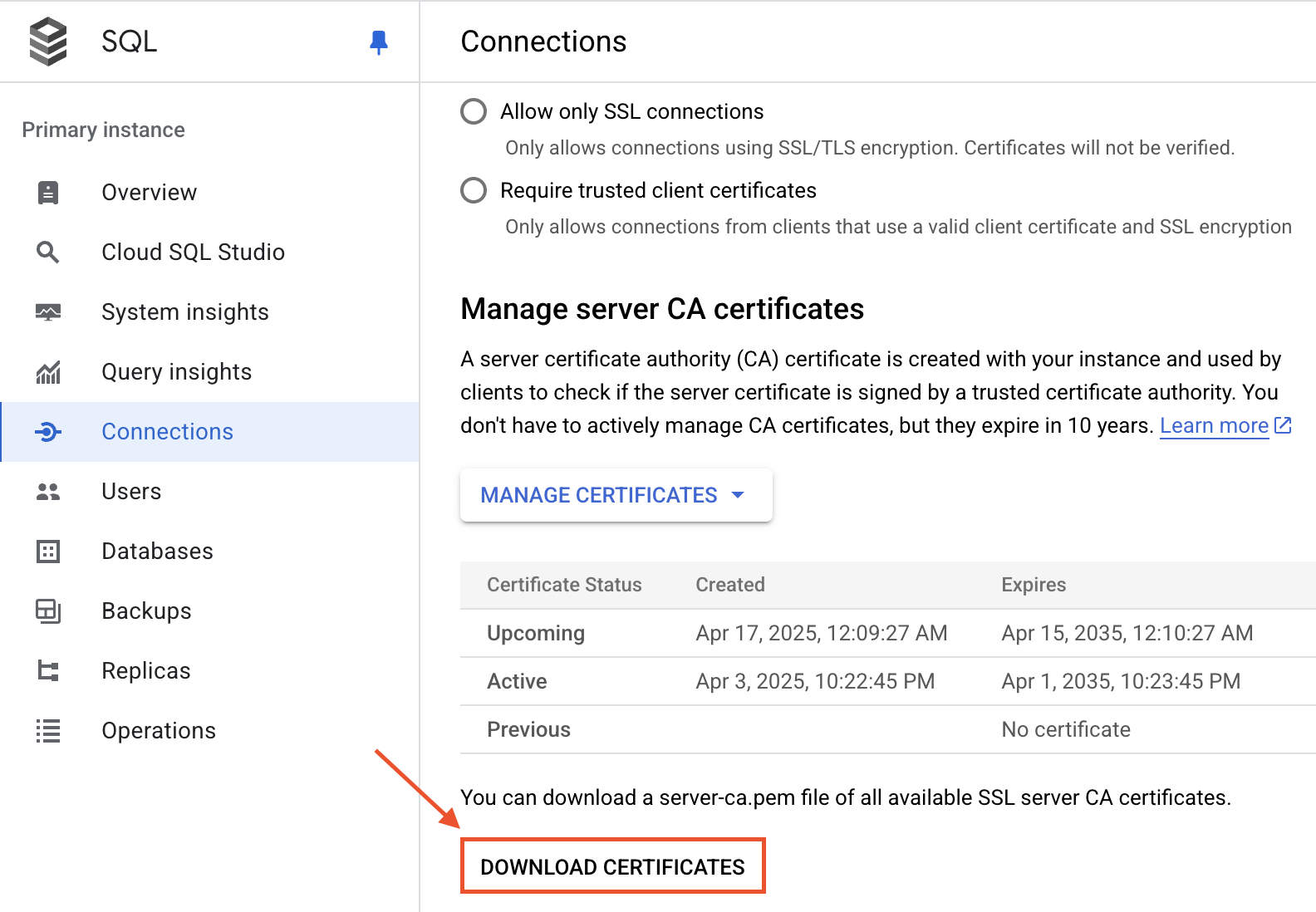

Cloud SQL インスタンスに接続するには、ルート CA 証明書をダウンロードする必要があります。

- Google Cloud コンソールで対象の Cloud SQL インスタンスを開きます。

- サイドバーで

Connectionsをクリックします。 Securityタブをクリックします。Manage server CA certificatesセクションで、下部にあるDOWNLOAD CERTIFICATESボタンをクリックします。

- ClickPipes の UI で、新しい MySQL ClickPipe を作成する際に、ダウンロードした証明書をアップロードします。